※本篇內文資訊參考如下※

- -

※更新文章日期: 2024-06-11

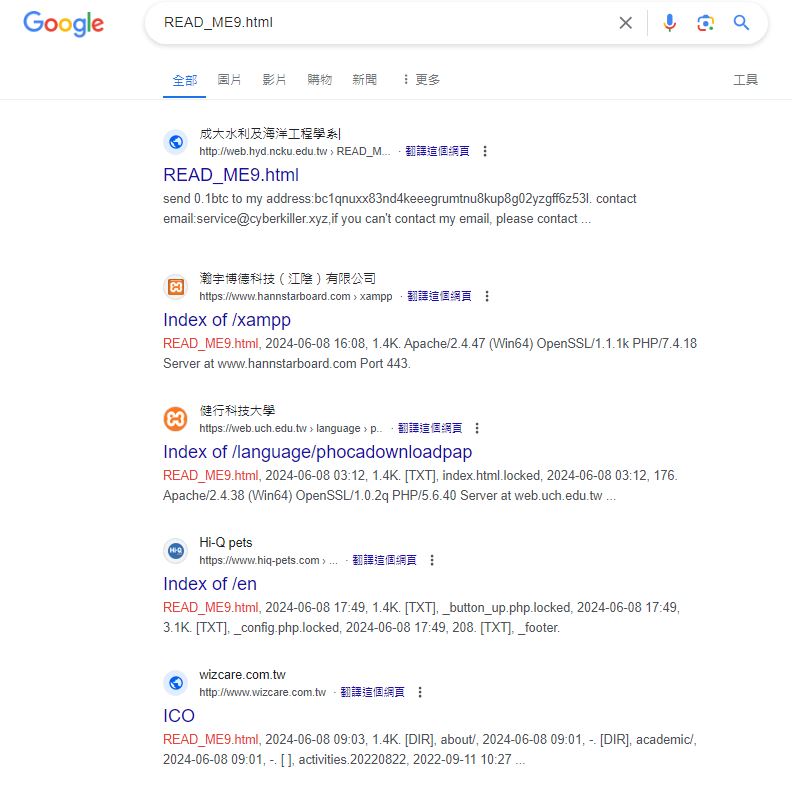

PHP勒索攻擊、READ_ME9.html、XAMPP網站

–

端午年假不平安

06/08 中獎的伺服器檔案會加密成副檔案名稱.locked

所有主機中硬碟檔案都全部都會被加密

嘗試以下解勒索工具均無效解鎖 (或許之後會更新解法)

https://www.nomoreransom.org/zht_Hant/decryption-tools.html

https://www.avast.com/zh-tw/ransomware-decryption-tools#pc

https://www.avg.com/zh-tw/ransomware-decryption-tools#pc

https://noransom.kaspersky.com/en/?tool=conti

–

建議平常請做好異地離線備份

勒索聯繫檔案名稱與內容如下參考

“READ_ME9.html”

send 0.1btc to my address:bc1qnuxx83nd4keeegrumtnu8kup8g02yzgff6z53l. contact email:[email protected],if you can’t contact my email, please contact some data recovery company(suggest taobao.com), may they can contact to me .your id:

–

以下…中獎站台

–

–

XAMPP for Windows 使用者 防護建議 升級PHP或是關閉php-cgi

@https://devco.re/blog/2024/06/06/security-alert-cve-2024-4577-php-cgi-argument-injection-vulnerability/

資安通報:PHP 遠端程式碼執行 (CVE-2024-4577) – PHP CGI 參數注入弱點

C:/xampp/apache/conf/extra/httpd-xampp.conf

ScriptAlias /php-cgi/ “C:/xampp/php/”

# ScriptAlias /php-cgi/ “C:/xampp/php/”

–

PHP修補CGI參數可被用於注入攻擊的弱點,若不處理攻擊者有可能發動遠端程式碼執行攻擊

https://www.ithome.com.tw/news/163356

–

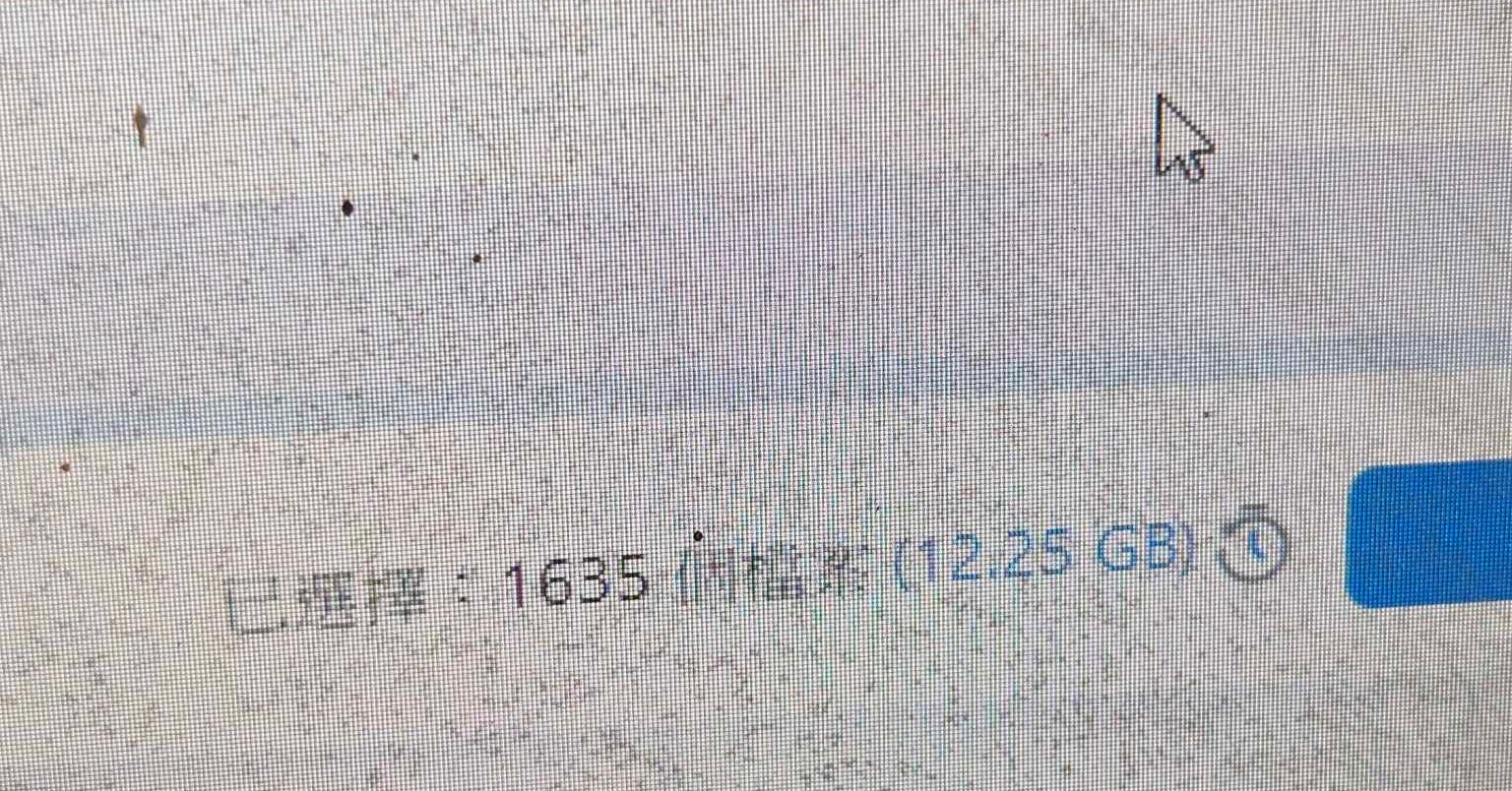

使用付費救援軟體掃描 180GB約救回12GB檔案(雙2TB硬碟參考)

–

–